Better WP Security: настройка основных параметров

Better WP Security является надежным средством по обеспечению комплексных мер безопасности в CMS Wordpress. Плагин включает список разнообразных уязвимостей, которые создают «дыры» в системе защиты вашего ресурса. Давайте познакомимся с ним подробнее и узнаем об оптимальных настройках.

Better WP Security – установка

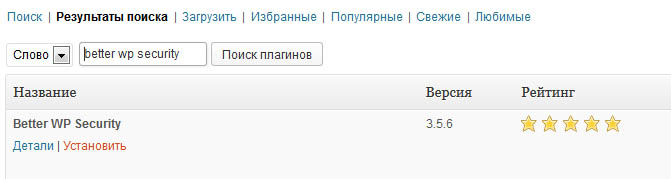

Установка плагина происходит вполне стандартно, потому долго останавливаться на данном пункте не стоит. Авторизуйтесь в админке, зайдите в категорию «Плагины», а потом в «Добавить новый». Если вы предварительно скачали нужный плагин, перейдите в «Загрузить плагин» и выберите zip-архив. Второй метод еще проще – введите «Better WP Security» без кавычек, нажмите на кнопку «Поиск плагинов» и выберите «Установить» на нужном пункте. Не забывайте об активации!

Далее будем говорить о настройках. Следует понимать, что некоторые из них могут нарушить стабильность работы сайта, потому относиться к ним нужно крайне серьезно. Причем это касается как первостепенных настроек, так и второстепенных.

Better WP Security – настройки

Об успешной установке и активации плагина можно судить по появлению кнопки «Безопасность» в административной панели сайта.

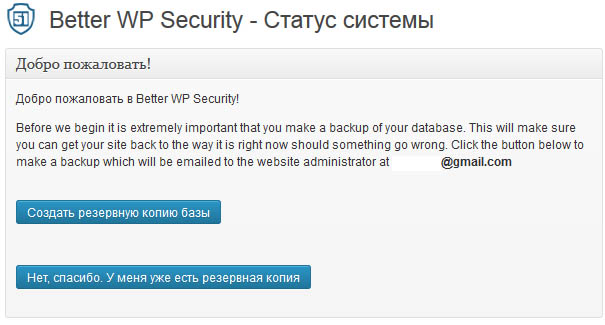

Нажав на данную кнопку, вы увидите приветствующее окно:

Советуем воспользоваться предложением и создать резервную копию БД. Также не будет лишним полный бекап ресурса, который вы должны выполнить самостоятельно.

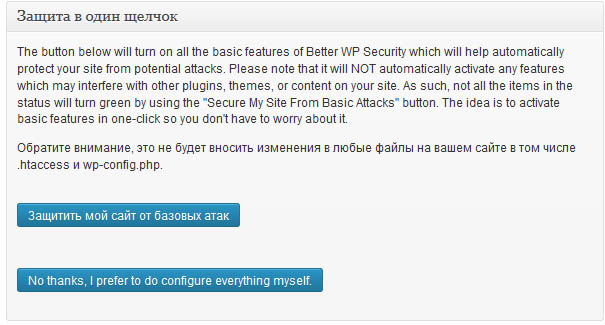

Когда резервная копия будет создана, плагин предложит воспользоваться защитой в один клик:

Защита сайта от базовых атак – это полностью безопасное предложение, не способное негативно повлиять на работу. Отказываться от него не стоит, потому выбираем первый вариант и продвигаемся дальше.

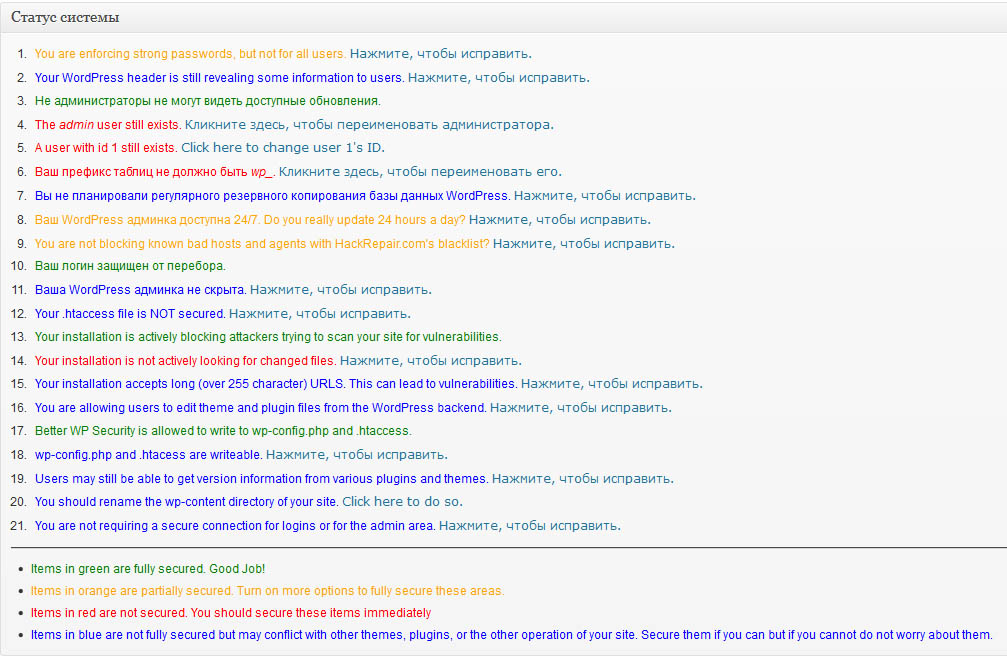

Статус системы

Better WP Security покажет вам список наиболее распространенных уязвимостей.

Не стоит пугаться, пункты статуса всегда статичны, независимо от сайта. Однако ориентироваться нужно по цветовой окраске каждого из них. Зеленый цвет свидетельствует об отсутствии замечаний, красный – о необходимости незамедлительного исправления. Оранжевым и синим цветом обозначают частичную защиту.

Настройки распределены по определенным категориям, переключаться между которыми можно при помощи вкладок вверху экрана.

Исправляем уязвимости без риска для сайта

Давайте рассмотрим пункты, не способные подорвать работоспособность ресурса.

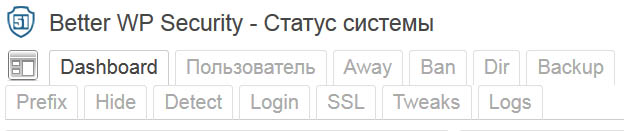

1. Надежные пароли (Tweaks --> Strong Password Tweaks).

Всем хорошо известно о том, что пароль всегда должен быть сложным. Именно об этом нам и говорит первый пункт в чек-листе плагина. Жмем «исправить»:

Сложный пароль в понимании разработчиков плагина представляет собою длинную комбинацию символов разного регистра с участием цифр и вообще всего, что можно встретить на клавиатуре.

В твике вы должны указать группу пользователей (администратор, редактор и т.п.), которые будут обязаны пользоваться «надежными» паролями. Если же на сайте всего один администратор, который уверен в качестве своего «ключа», пункт можно пропустить.

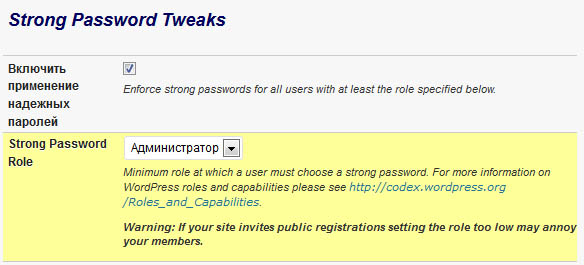

2. Your WordPress header is still revealing some information to users (Tweaks à Header Tweaks).

Стандартный для WP файл header.php часто содержит лишние данные, которые могут использоваться злоумышленниками для взлома. Специально для этого и создан следующий твик. У вас будет три опции:

- Remove WP Generator Meta Tag. Так называемый «мета-тег генератор» передает текущую версию CMS. Зная версию, можно найти самые популярные баги и уязвимости в ней.

- Remove wlwmanifest header. Windows Live Writer сейчас нигде и никем не используется. Убираем без раздумий.

- Remove EditURI header. RSD заголовки нужны только тем, кто для добавления контента использует сторонние приложения для мобильных устройств. Удаляйте, если у вас такой потребности нет.

Ставим галочки на трех пунктах и сохраняем.

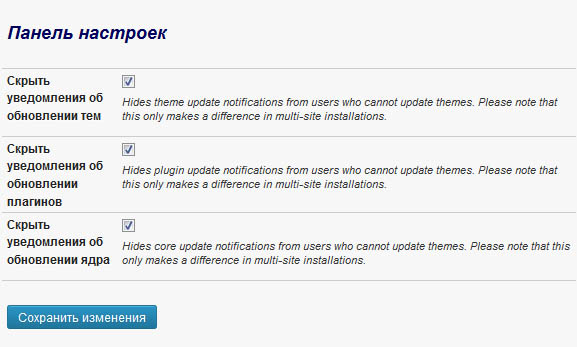

3. Не администраторы могут видеть доступные обновления (Tweaks --> Панель настроек).

Обновления CMS, плагинов и тем по умолчанию отображается всем, кто имеет доступ к административной панели. С помощью данного пункта вы можете ограничить видимость апдейтов только для администратора.

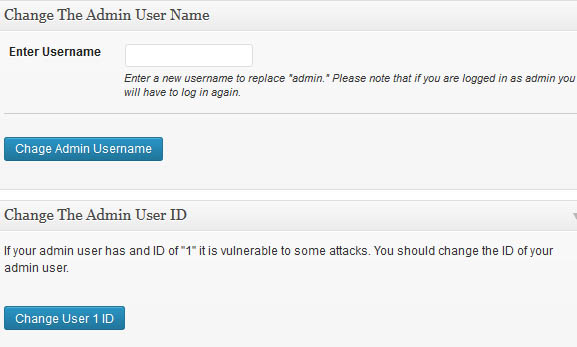

4. The admin user still exists (Пользователь).

Администратор в WordPress изначально всегда имеет логин admin. Это упрощает работу злоумышленникам, которые, например, подбирают пароль при помощи брута, ведь правильный логин у них уже есть. Измените имя пользователя!

Тут же можно изменить и айди администратора, которое по умолчанию равняется «единице».

5. A user with id 1 still exists (Пользователь).

Смотрите предыдущий пункт.

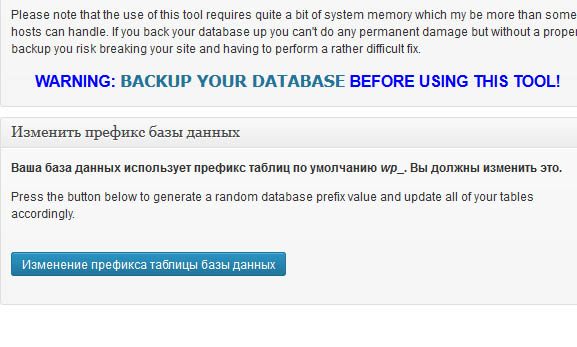

6. Ваш префикс таблиц не должен быть wp_. (Prefix).

Все таблицы в БД Wordpress имеют приставку wp_, и это хорошо известно всем, кто интересуется. Лучше будет, если часть названия ваших таблиц будет уникальной и сложной.

Префикс базы данных генерируется плагином автоматически, также он в очередной раз напоминает о необходимости сделать бекап, но мы это уже прошли.

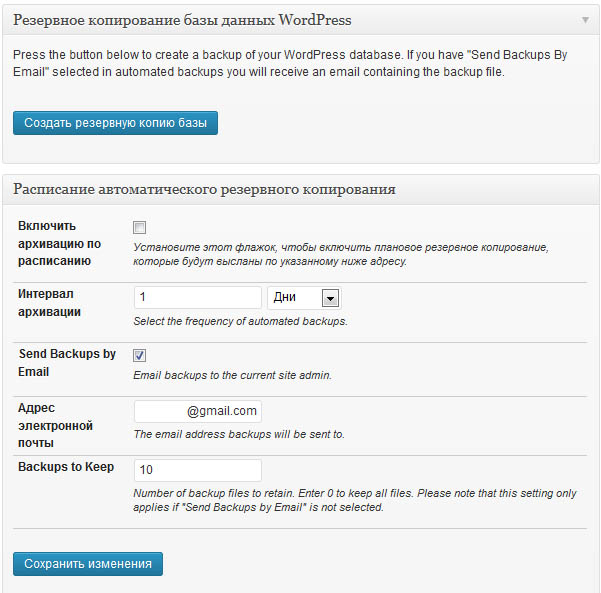

7. Вы не планировали регулярного резервного копирования БД WordPress (Backup).

Данный пункт Better WP Security поможет организовать регулярный бекап базы данных с отправкой архива на электронную почту.

Выберите «архивацию по расписанию», укажите желаемый интервал и напишите e-mail, на который и будет отправляться резервная копия.

Важно: довольно часто возникает ситуация, когда письма с бекапом на почту не приходят. Для решения проблемы можно попробовать зайти во вкладку Logs, выбрать «Очистить БД», отметить все пункты в списке и нажать на «Удаление», однако даже это помогает не всегда. Лучшим решением будет использование специализированных плагинов для создания резервных копий.

8. Админка WordPress доступна в режиме 24/7 (Away).

Особой роли в обеспечении безопасности пункт не играет. Смело пропускаем двигаемся дальше.

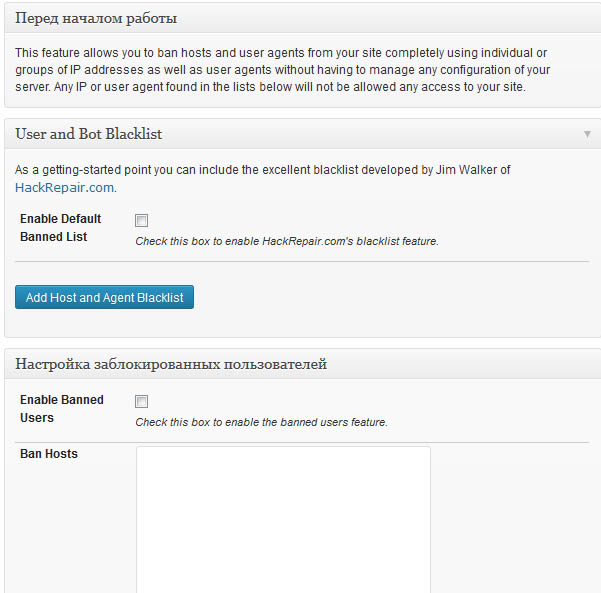

9. You are not blocking known bad hosts and agents (Ban).

Плохие хосты и юзер-агенты предполагаемых хакеров собираются энтузиастами проекта HackRepair, мы же можем воспользоваться этим списком в своих целях.

Ставим галочку на первом чекбоксе и жмем «Add Host and Agent Blacklist». Тем самым вы организуете собственный blacklist, позволяющий блокировать потенциальные опасности.

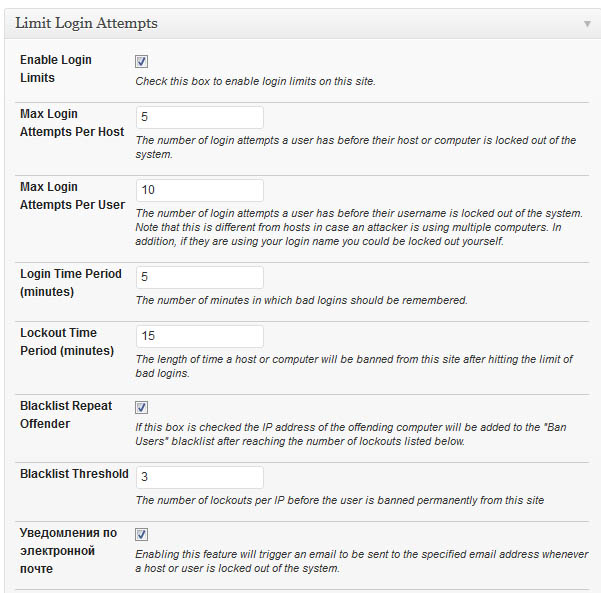

10. Your login area is not protected from brute force attacks (Login).

В нашем примере ошибка не выявлена, потому логин определяется защищенным от перебора.

Брут – это массированная попытка авторизоваться, используя, например, миллионный список популярных паролей. Наиболее оптимальной защитой от этого считается ограничение попыток неверного ввода.

Пройдемся по всем опциям данной защиты:

- Enable Login Limits – активация ограничения попыток авторизации в админке;

- Max Login Attempts Per Host – максимум попыток входа для конкретного хоста;

- Max Login Attempts Per User – максимум попыток входа для конкретного юзера;

- Login Time Period – время (в минутах), на протяжении которого неверный логин будет в памяти;

- Lockout Time Period – длительность блокировки доступа в минутах;

- Blacklist Repeat Offender – добавление в blacklist IP-адресов, которые неудачно пытались авторизоваться;

- Blacklist Threshold – кол-во блокировок IP-адреса перед тем, как добавить его в постоянный черный список из предыдущего пункта.

11. Ваша WordPress админка не скрыта (Hide).

Тут вы можете скрыть адрес административной панели. Не сказать, что нюанс очень важный, но иногда даже такая мелочь может помочь.

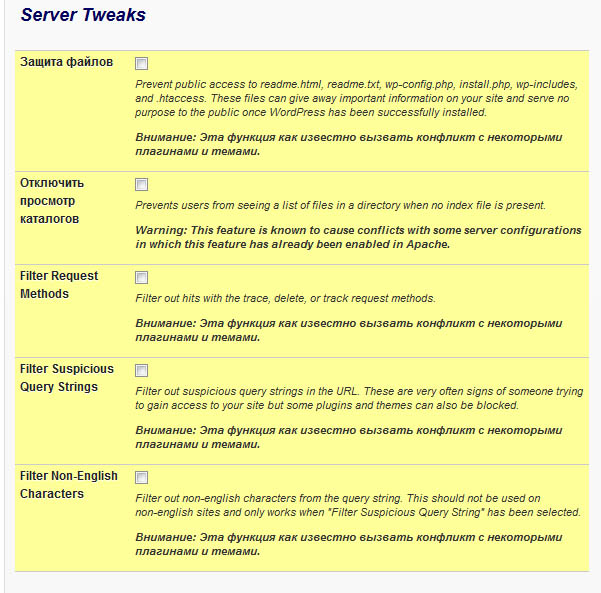

12. Your .htaccess file is NOT secured (Tweaks --> Server Tweaks).

А вот защита файла .htaccess играет серьезную роль в обеспечении комплексной безопасности сайта.

Предлагаются следующие опции:

- Защита файлов от публичного доступа;

- Отключение листинга папок и файлов;

- Фильтр для небезопасных запросов;

- Фильтр для применения кириллицы или других необычных символов.

Советуем отметить все галочками и сохранить. Предупреждение о конфликте с плагинами и темами и плагинами редко подтверждается на практике.

13. Your installation is actively blocking attackers trying to scan your site for vulnerabilities (Detect).

Блокировка сканирования уязвимостей. Данный пункт обычно активирован по умолчанию. Однако справедливости ради отметим, что современные хакеры находят способы обхода блокировки, если сильно этого хотят.

14. Your installation is not actively looking for changed files (Detect --> File Change Detection).

Инструмент, который ведет логи всех изменений, касающихся файлов вашего сайта. Советуем включать его только тем, кто различает опасные и безопасные изменения.

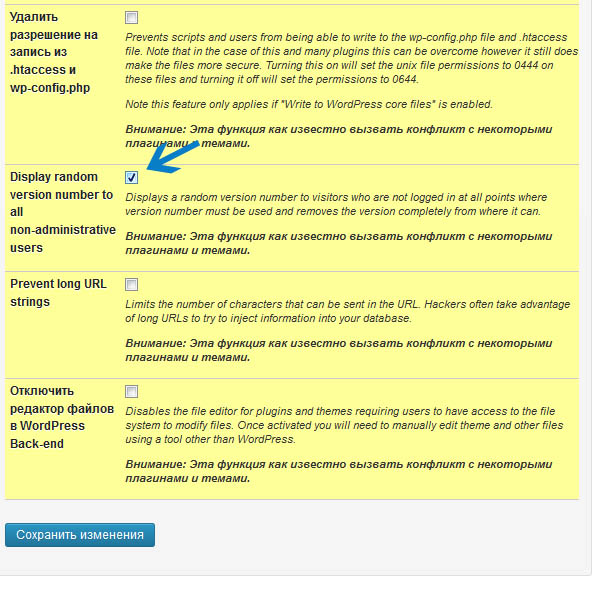

15. Your installation accepts long (over 255 character) URLS. This can lead to vulnerabilities (Tweaks --> Другие хитрости).

Запрещаем ссылки, длина которых превышает 255 символов. Это действительно очень много, так что даже самые изощренные вебмастера никогда их не используют. А вот хакеры для различных инъекций и т.п. очень даже пользуются длинными url’ами. Включаем опцию и вставляем очередную палку в их колеса.

16. You are allowing users to edit theme and plugin files from the WordPress backend (Tweaks --> Другие хитрости).

WordPress создавался с целью максимального упрощения жизни владельцам сайтов на этой CMS. Так, вы можете редактировать системные файлы, плагины и темы прямо через веб-интерфейс. Однако такая возможность может принести вред, если за нее берутся хакеры. Отключите редактирование файлов с админки, а когда это понадобится, включите обратно.

17. Better WP Security is allowed to write to wp-config.php and .htaccess (Tweaks --> Другие хитрости).

Данная опция активируется автоматически после включения базовой защиты. Плагину разрешается изменять два важнейших файла (wp-config и .htaccess), что гарантирует повышение общего уровня безопасности.

18. Wp-config.php and .htacess are writeable (Tweaks --> Другие хитрости).

А вот для внешнего мира эти файлы обязательно должны быть закрыты на запись.

19. Users may still be able to get version information from various plugins and themes (Tweaks --> Другие хитрости).

Подобная информация отображается в случаях, когда версии тем и плагинов все еще видны сторонним пользователям.

Ставим галочку в указанном месте и наслаждаемся. Информация показываться будет, вот только номера версий уже будут случайными.

20. You should rename the wp-content directory of your site (Dir).

Инструмент меняет название папки wp-content и настраивает систему на правильную работу с папкой под новым именем. Не является критичным, можно пропускать.

21. You are not requiring a secure connection for logins or for the admin area (SSL).

Административная часть сайта переводится на защищенное соединение SSL. Предварительно нужно узнать, работает ли данная функция на вашем сервере.

В данной статье были рассмотрены только первостепенные настройки, на которые важнее всего обращать внимание. Отметим наличие большого количества дополнительных опций, но это уже повод для новой статьи.